- Accueil

- Blog Interstis

- Les grands projets européens pour reprendre le contrôle de la donnée dans les organisations

Les organisations européennes font face à des menaces croissantes. En matière de sécurité cela exige une technologie fiable, un ordre précis dans la documentation et l’utilisation d’un cryptage robuste. Pour chaque administrateur, gérer un périmètre numérique conforme devient essentiel. Des exemples comme GAIA-X ou SecNumCloud montrent qu’il est possible de protéger les données personnelles avec des outils adaptés et alignés sur les normes européennes.

Pourquoi les organisations doivent-elles reprendre le contrôle de leurs données ?

À l'heure où les données à caractère personnel et les informations sensibles circulent sur des réseaux de plus en plus complexes, les organisations doivent reprendre le contrôle sur la sécurité de leur système d'information.

La gouvernance de la sécurité n'est plus une option : elle devient une exigence réglementaire, stratégique et opérationnelle.

Cela implique la mise en place de mesures de sécurité robustes, adaptées à chaque type d'organisation et à chaque fonction métier, avec des outils conformes, une gestion fine des accès, une surveillance continue, et une analyse régulière des risques pour garantir l’intégrité des données, la conformité aux réglementations, la disponibilité des systèmes, et une confiance numérique durable auprès des utilisateurs, partenaires et clients.

Multiplication des outils numériques ( cloud, SaaS, messagerie)

L'explosion des réponses numériques comme les services hébergés, les applications SaaS ou encore les interfaces de messagerie professionnelle, a profondément modifié les pratiques privées. Ces logiciels sont souvent hébergés hors Europe, exposent les entreprises à des risques de perte de données, de corruption voire de cyberattaque. En laissant des ressources critiques dans des environnements peu maîtrisés, les organisations augmentent leur surface d'exposition et affaiblissent la protection globale de leurs dispositifs.

Chaque personne peut désormais accéder aux données depuis n'importe quel appareil ce qui rend le contrôle d'accès, le chiffrement des échanges, et l'authentification multifacteur indispensables. Sans ces protections, le moindre incident peut compromettre l'intégrité des données, ralentir l'activité, générer une violation réglementaire voire exposer des informations sensibles à des acteurs non autorisés.

Enjeux réglementaires (RGPD), stratégiques (protection de savoir-faire) et opérationnels (cybersécurité)

Les organisations devraient exiger des garanties en matière de protection des données privés, de conformité au règlement général sur la protection des données mais aussi de continuité d'activité. Le non-respect de ces obligations peut entraîner des violations, des sanctions financières et une perte de confiance de la part des clients.

Sur le plan stratégique, protéger les informations internes permet aussi de garantir le savoir-faire, d'éviter les fuites vers des concurrents et de limiter l'ingénierie sociale. Côté opérationnel, cela passe par une gestion des accès rigoureuse, une surveillance en temps réel et des mises à jour régulières de logiciels. La formation des employés et l'adoption de bonnes pratiques renforcent encore le niveau de sécurité de l'informatique et des libertés.

Le besoin d'indépendance face aux géants américains et chinois

Enfin, face à la domination des grandes plateformes étrangères notamment américaines et chinoises, il devient essentiel de renforcer la sécurité et de maintenir la souveraineté numérique européenne. Le Cloud Act par exemple, autorise les autorités américaines à accéder aux données hébergées sur leurs serveurs même situés hors du territoire.

Cela pose un problème de confidentialité, de protection des informations sensibles et de contrôle granulaire sur les données alarmants. En réponse, de nombreuse organisations réorientent leur stratégie vers des réponses souveraines qui sont hébergées en Europe, compatibles avec les normes ISO qui permet d'assurer la qualité, la sécurité et l'efficacité de produits ou systèmes partout dans le monde et respectueuses de la vie privée.

GAIA-X : un socle européen pour une infrastructure de données souveraine

Face à la dépendance aux grandes plateformes numériques américaines, l'Europe a lancé GAIA-X, un projet ambitieux pour créer une infrastructure de données souveraine, plus respectueuse des réglementations européennes, de la confidentialité et des droits des utilisateurs. Ce projet vise à poser l'essentiel d'un écosystème numérique privés dans lequel les organisations (entreprises, collectivités, établissements publics) peuvent protéger leurs données sans dépendre de fournisseurs étrangers.

Il s’inscrit dans une logique de gouvernance partagée avec des normes communes, des applications interopérables et une traçabilité renforcée pour assurer l’intégrité des systèmes. En favorisant l’autonomie stratégique, GAIA-X contribue aussi à renforcer la cybersécurité européenne sur le long terme.

Présentation du projet : qui le pilote, pour quels objectif

GAIA-X a été lancé en 2020 par les gouvernements français et allemand en partenariat avec de nombreux acteurs européens du numérique. L'objectif est de bâtir une infrastructure fédérée, fondée sur des principes de transparence, d'interaction et de protection des données propres.

Le projet est piloté par l'association Gaia-X AISBL qui est une organisation à but non lucratif qui pilote le projet Gaia-X au niveau européen, basée à Bruxelles, regroupe des personnes concernée tels que les acteurs publics et privés souhaitant construire un écosystème souverain, fondé sur des valeurs européennes avec plus de 300 membres ( dont Orange, Atos ou même Airbus). L'idée n'est pas de remplacer les offres hébergés existants mais de protéger un différent cadre commun où les données peuvent être mieux gérées, classifiées, cryptées et stockées selon les normes européennes.

Fonctionnement : interopérabilité, sécurité, transparence

Pour garantir une infrastructure de données souveraine et fiable, GAIA-X repose sur des technologies de pointe favorisant l’interopérabilité entre les services. Chaque acteur doit utiliser des standards ouverts et fournir une documentation claire assurant la compatibilité entre les plateformes. La sécurité est au cœur du projet, GAIA-X exige le recours à des mécanismes de cryptage avancés pour assurer la protection des données personnelles tout au long de leur cycle de vie. Grâce à ces exigences, les organisations peuvent échanger des données sensibles en toute confiance, dans un cadre de gouvernance transparent.

Enfin, la transparence est garantie par des règles strictes de traçabilité, accessibles via un référentiel commun intégré dans la documentation technique. Ce socle renforce la confiance des utilisateurs européens dans l’usage des services cloud basés sur GAIA-X.

Comment GAIA-X contribue à restaurer un contrôle de sécurité des données pour les organisations européennes

GAIA-X ne propose pas un seul hébergement central mais un écosystème pouvant fonctionner ensemble. Chaque acteur que ce soit entreprise ou collectivité à le choix de rester libre de choisir son fournisseur dans une structure privé et interopérable.

Voici comment ça fonctionne :

-

Toutes les plateformes labellisées GAIA-X doivent garantir une authentification claire des utilisateurs

-

Les données doivent être cryptées, classées et stockées en respectant des critères stricts de confidentialité et de protection

-

Des mesures de sécurité comme le contrôle d'accès, le chiffrement, la sauvegarde régulière ou la mise en œuvre d'audits doit être obligatoires

Ces exigences assurent la conformité aux réglementations européennes qui limitent les cybermenaces et facilitent la gestion des accès dans des environnements complexes. Elles garantissent aussi une traçabilité claire, une gouvernance maîtrisée et assure une meilleure protection des données sensibles sur l’ensemble du cycle de vie numérique.

En favorisant la transparence, l'interopérabilité et la souveraineté technologique GAIA-X crée un cadre de confiance pour tous les utilisateurs. Il permet également de réduire la dépendance aux fournisseurs étrangers, de renforcer l’intégrité des systèmes et de soutenir une infrastructure numérique européenne davantage résiliente.

Autres initiatives européennes majeures pour la souveraineté des données

En plus de GAIA-X, l’Union européenne soutient plusieurs programmes structurants pour assurer la sécurité des données qui est de renforcer la souveraineté numérique et de réduire la dépendance aux réponses non européennes. Ces projets ont pour objectif de garantir la conformité, la protection des utilisateurs et le contrôle des systèmes informatiques pour une longue durée du cycle de vie des données.

Cloud de confiance : labellisation de fournisseurs (SecNumCloud, etc.)

Pour garantir un niveau de sécurité informatique élevé, des fournisseurs européens peuvent recevoir la certification SecNumCloud qui est délivrée par l’ANSSI. Ce label confirme que leur logiciel respecte des procédures strictes telles que le cryptage des fichiers, l’authentification multifacteur, l’accès privé et la disponibilité des données.

Ils sont conçus pour protéger les informations sensibles, suivre les meilleures pratiques de traitement de données et offrir aux clients des logiciels conformes au RGPD. Les données sont hébergées en Europe, accessibles uniquement par des personnes autorisées en manière des règles de classification claires. En complément des contrôles réguliers, un contrôle d’accès granulaire, une traçabilité complète et des mesures de reprise après incident assurent un haut niveau de fiabilité. Ce type d’environnement répond aux exigences des secteurs critiques comme dans les services publics, la santé ou la finance.

Ces réponses intègrent également des plans de sécurité dynamiques, une mise à jour continue et une évaluation des risques en temps réel qui doit être adaptés aux besoins de chaque organisation.

EDICs (European Digital Infrastructure Consortia) : pour mutualiser les infrastructures

Les EDICs sont des groupements d’États membres de l’Union européenne qui mettent en commun des ressources techniques pour développer des infrastructures numériques souveraines. Le but est de faciliter le partage de données, l’analyse immédiat et la récupération rapide en cas d’incident. Ils permettent également une utilisation plus efficace des réseaux, des terminaux et des fonctionnalités numériques dans des secteurs comme la santé, l’éducation ou la cybersécurité.

Les projets EDIC respectent les normes de conformité européennes qui intègrent des contrôles techniques robustes et visent une interopérabilité complète entre les pays membres.

Sovereign Cloud Stack (SCS) et projets open source souverains

Le projet Sovereign Cloud Stack (SCS) vise à créer des dispositifs hébergés open source totalement maîtrisées par des acteurs européens. Il propose une base modulaire sans dépendance à des logiciels comme Microsoft tout en garantissant la sécurité, la gestion des accès aux données et la résilience des systèmes. Les interfaces développés sont pensés pour s’intégrer facilement aux environnements existants tout en assurant une traçabilité complète, une authentification forte et doit avoir une gestion efficace des droits.

Ce modèle favorise la transparence, la souveraineté et la compatibilité avec les exigences des règlements européens ainsi que maintenir une base de données protégée. Ce fonctionnement assure aussi une meilleure gestion des accès, limite les risques de fuites des données et renforce la confiance des utilisateurs finaux.

Coordination avec l’ANSSI et les agences nationales

L’ANSSI avec l’aide des agences nationales, joue un rôle essentiel dans la mise en œuvre d’une politique de sécurité cohérente. Elle accompagne les acteurs publics et privés dans l’évaluation des systèmes, le chiffrement, la gestion de crise, la récupération de données et l’adoption de contrôles de sécurité fiable. En partenariat avec la Commission européenne, renforce la résilience des infrastructures délicates qui forme les équipes aux bonnes pratiques et publie des guides pour aider les organisations à se conformer aux lois et à protéger aussi les données personnelles.

Cette coordination permet une réaction rapide aux cyberattaques, un suivi renforcé des incidents et donc une meilleure préparation face aux menaces numériques émergentes.

Quels bénéfices concrets pour les organisations publiques et privées ?

Adopter des solutions souveraines permet aux organisations qu’elles soient publiques ou privées de mieux protéger leurs données sensibles et de reprendre la main sur l’ensemble de leur infrastructure numérique.

Accès à des solutions fiables, auditées, sécurisées

Les acteurs européens proposent désormais des services hébergés, logiciels ou collaboratifs qui répondent à des normes strictes de sécurité et de conformité. Ces solutions sont régulièrement auditées qui utilisent des procédures de chiffrement avancées et intègrent des fonctionnalités comme l’authentification multifacteur, la gestion des accès aux données et des programmes de surveillance des systèmes en temps réel. Cela permet de renforcer la sécurité, d’assurer la confidentialité et de mieux contrôler le traitement de données tout au long de leur cycle de vie.

Réduction des risques juridiques et opérationnels

En travaillant avec des prestataires labellisés ou basés en Europe les organisations réduisent les risques de non-conformité au RGPD permettant d'éviter les violations ou fuites de données et limitent les accès non autorisé à leur exposition à des lois extraterritoriales.

Cela diminue aussi les impacts en cas d’incident de sécurité, grâce à une meilleure traçabilité, des plans de récupération et une disponibilité renforcée. Ces bonnes pratiques sont essentielles pour garantir l’intégrité des données et la protection des informations sensibles.

Meilleure maîtrise de la chaîne de traitement des données

Du stockage à l’analyse en passant par le transfert et la récupération, chaque étape du processus est maîtrisée dans un cadre réglementaire transparent.

Les responsables du traitement peuvent identifier les utilisateurs, appliquer des règles de classification, limiter les périmètres d’accès ou bien assurer une utilisation conforme aux politiques internes et aux exigences de gouvernance de la sécurité. Cela favorise une gestion des données performantes adaptée à chaque secteur d’activité quel que soit le type d’organisation concerné.

Alignement avec les politiques publiques (DINUM, Plan cloud, SILL)

Les structures publiques peuvent s’appuyer sur des référentiels nationaux comme le SILL, les recommandations de la DINUM ou le Plan de l’État. Cela leur permet de faire des choix cohérents, de respecter la loi et s’inscrire dans une stratégie de souveraineté numérique conforme aux attentes de la Commission européenne et des agences nationales.

Cet alignement stratégique permet de maintenir la sécurité des systèmes, de respecter les obligations légales et d’adopter des contrôles techniques efficaces au service d’une Europe numérique protégée et résiliente.

Comment s’inscrire dans cette dynamique souveraine ?

Pour garantir la sécurité des données et se conformer aux exigences européennes les organisations doivent reprendre le contrôle sur leurs solutions numériques. Voici les étapes clés pour s’inscrire dans une démarche souveraine et sécurisée.

Audit de ses outils numériques actuels

La première étape consiste à faire le point sur les logiciels utilisés tels que la messagerie et logiciels métiers. Il faut identifier les risques, vérifier les droits d’accès, et analyser le niveau de sécurité de chaque service.

Un audit permet de détecter les failles de mieux comprendre le processus de circulation des informations, et de poser un plan d’action réaliste, conforme au cadre réglementaire en matière de cybersécurité.

Cela va aider à mettre de l’ordre dans les interfaces, à gérer les accès aux comptes, à classer les fichiers sensibles, à assurer la confidentialité des données sensibles et à consulter les bonnes ressources sur les sites officiels (ANSSI, CNIL, SILL). Les contrôles c'est également l’occasion de former les équipes, de documenter les pratiques et d’aligner les solutions numériques avec les politiques internes de sécurité.

Migration vers des solutions labellisées ou européennes

Une fois la vérification réalisé, les organisations peuvent migrer progressivement vers des solutions souveraines ou labellisées SecNumCloud. Ces programmes respectent les lois en vigueur appliquent des règles de classification des fichiers et vont permettre de garantir un cryptage robuste des terminaux et des données. Leur forme est souvent plus accessible, leur technologie plus claire ainsi que leur conformité adaptée aux obligations de la Commission européenne, de l’ANSSI et de la CNIL.

C’est une meilleure solution pour protéger ses actifs numériques, limiter le périmètre d’exposition en cas d’attaque et renforcer les mesures de sécurité dès les premières étapes. Certaines plateformes intègrent également des mécanismes d’authentification forte, de journalisation des accès et de contrôle d’usage afin de suivre précisément l’activité.

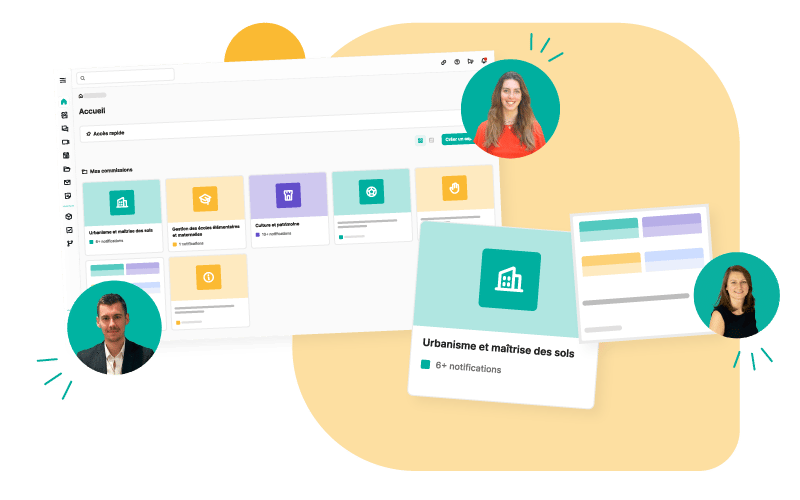

Choisir des partenaires qui respectent les normes européennes de sécurité et de transparence

Travailler avec des acteurs comme Interstis, c’est faire le choix d’une plateforme souveraine, hébergée en France avec des contrôles techniques solides et une traçabilité fiable des accès. Ils permettent aux responsables de traitement de mieux contrôler les flux de données, de consulter en temps réel l’usage des services et d’assurer aussi une sécurité durable et fiable.

Ils répondent aux défis actuels posés par les menaces numériques et contribuent à faire de la gouvernance des données un acte fort au cœur des politiques publiques et du quotidien des professionnels. Ce choix renforce la souveraineté numérique européenne, soutient les filières locales et favorise un écosystème sécurisé, fiable et éthique pour tous les utilisateurs.

Conclusion

Le contrôle de la sécurité des données n’est plus une option. C’est désormais une priorité stratégique autant pour les collectivités que pour les entreprises. Les projets européens comme GAIA-X, les labels SecNumCloud ou les open source souverains montrent qu’il existe des alternatives concrètes et accessibles. En choisissant des plateformes adaptés, en travaillant avec des partenaires de confiance et en suivant les recommandations publiques, les organisations peuvent protéger les données, respecter la réglementation notamment le règlement général sur la protection des données et surtout renforcer leur résilience face aux cybermenaces.

Cela signifie aussi adopter une politique de sécurité proactive pour mettre en place des contrôles techniques robustes afin d'assurer la formation continue des équipes et d'intégrer la gouvernance des données au cœur de chaque activité. Encourager cette transition, c’est construire un écosystème numérique européen solide, sécurisé et durable, respectueux de la vie privée, de la souveraineté technologique et des valeurs démocratiques. Les décideurs publics et privés ont un rôle clé à jouer pour faire évoluer les pratiques numériques et garantir un avenir numérique responsable, conforme aux exigences de la commission européenne et aux attentes des citoyens.

Webinaire

Découvrir la plateforme Interstis

E-book

Tout savoir sur le télétravail et la gestion de projet

Communiqué de presse

Interstis, socle technologique de la suite collaborative, Hexagone

Découvrez la démonstration personnalisée

Toute l'actualité chaque mois avec notre newsletter !

Derniers articles

Quel sujet vous intéresse ?

SaaS européen vs SaaS américain : quelle solution pour préserver sa souveraineté numérique ?